Интеграция LDAP

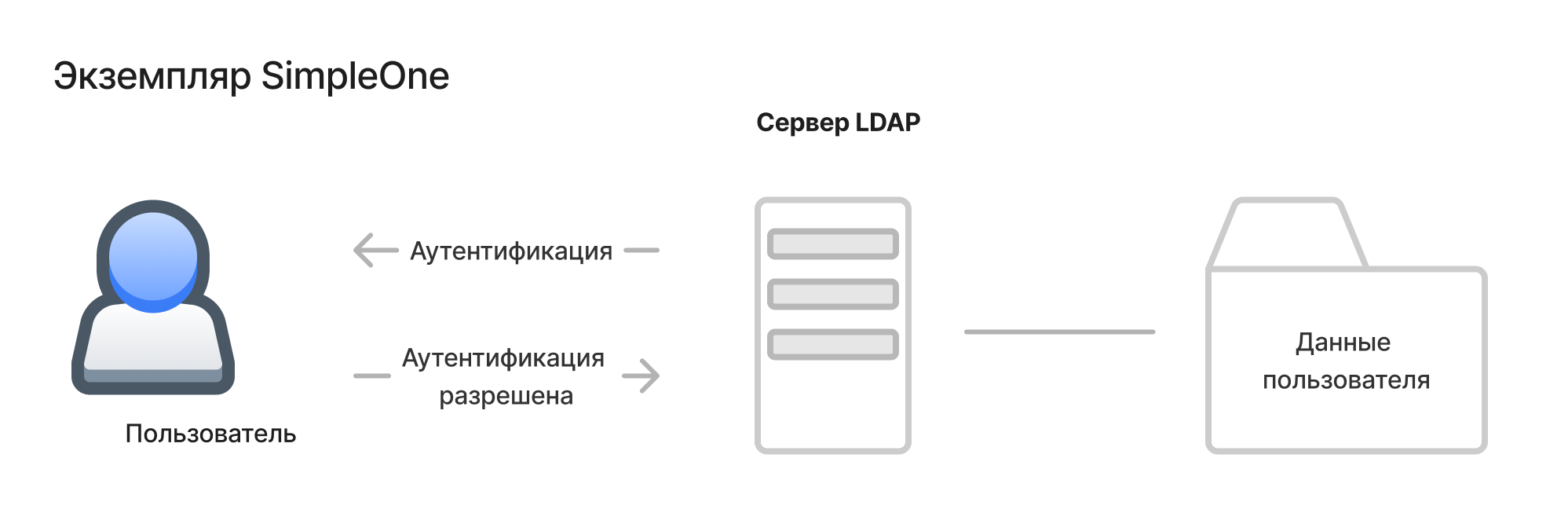

Интеграция с LDAP позволяет подключить экземпляр к серверу LDAP или AD и использовать его в качестве источника пользовательских данных. Он предоставляет возможность подключения к службе каталогов, в которой хранятся данные аутентификации, такие как имена пользователей, пароли, домашние каталоги пользователей, используемые для хранения деловых и других данных и т. д. Глобальной целью механизма LDAP является импорт пользователей в систему. А за счет этого может быть достигнута синхронизация с различными корпоративными сервисами, и одна учетная запись может быть использована для авторизации во всех корпоративных сервисах, таких как электронная почта, сайт, VoIP и другое.

Относительное уникальное имя (RDN) – это атрибут, определяющий каталог поиска, например: dc=instance,dc=com.

В этой схеме клиент-серверной инфраструктуры экземпляр SimpleOne должен быть клиентом, подключающимся к серверу LDAP.

Пользователь может авторизоваться через свойство user.ldap_autoprovision, включающее Автоматическую инициализацию.

При самостоятельной попытке авторизации пользователя, который есть в каталоге LDAP, но которого нет в системе, на экземпляре автоматически создается запись пользователя со сгенерированной электронной почтой в формате {случайная строка в 10 символов}@simple.test.

- Если пользовательские аккаунты создаются импортом из LDAP, установите значение false у свойства user.ldap_autoprovision.

- Если автоматическая инициализация необходима, то обновите вручную поля в записи пользователя на корректные значения.

Вы также можете использовать сторонние службы авторизации на своем экземпляре. Подробнее читайте в статье Технология единого входа (SSO).

Система синхронизируется с сервером LDAP только через Запланированные задания (автоматически) – скрипт по расписанию, задающий периоды синхронизации (например, каждые 3 часа). Подробнее читайте в статье Запланированные скрипты. Таким образом, при авторизации и других операциях данные не обновляются.

Установка соединения LDAP

Чтобы установить соединение между вашим экземпляром SimpleOne и сервером LDAP, выполните следующие действия:

- Настройте сервер LDAP.

- Определите LDAP URL.

- (опционально) Добавьте сертификат для установки безопасного LDAP-соединения.

- Настройте LDAP.

- Проверите настройки.

- (опционально) Импортируйте данные.

Дополнительные инструменты для настройки LDAP-соединения:

Настройка LDAP-сервера

Чтобы настроить LDAP-соединение, выполните следующие шаги:

- Перейдите в Настройки LDAP → Серверы LDAP.

- Нажмите Создать и заполните поля.

- Нажмите Сохранить или Сохранить и выйти, чтобы применить изменения.

- Скопируйте ID текущей записи.

Поля формы Сервер LDAP

| Поле | Обязательно | Описание |

|---|---|---|

| Наименование | Да | Введите название сервера. |

| Корневой каталог | Нет | Введите относительно уникальное имя (RDN) каталога поиска. Пример: dc=instance,dc=ru |

| Активен | Нет | Установите флажок, чтобы активировать сервер. |

| Имя прльзователя | Да | Укажите логин пользователя для аутентификации в LDAP-соединения. |

| Пароль | Нет | Укажите пароль сервера. |

Если атрибут RDN не указан, то сервер LDAP попытается получить доступ к корневому каталогу сервера в процессе авторизации. Если пользователь, вошедший в систему, не авторизован для доступа к этому каталогу, процесс авторизации будет прерван.

Определение URL-адреса LDAP

Иногда клиентская инфраструктура может содержать более одного сервера LDAP, например, в качестве резервного сервера. В этом случае может потребоваться указать какой-то конкретный сервер, используемый для авторизации, выставив порядок URL. Если у вас несколько серверов, создайте отдельный URL-адрес LDAP для каждого из них.

Чтобы задать URL, выполните следующие шаги:

- Перейдите в Настройки LDAP → Адреса LDAP.

- Нажмите Создать и заполните поля.

- Нажмите Сохранить или Сохранить и выйти, чтобы применить изменения.

Поля формы Адрес LDAP

| Поле | Обязательно | Описание |

|---|---|---|

| URL | Да | Введите URL-адрес LDAP URL. Например: ldap://123.456.1.12:363. |

| Активен | Нет | Установите флажок, чтобы активировать URL-адрес. |

| Порядок | Нет | Укажите порядок этого URL-адреса, если есть более одного похожего элемента. В этом случае они будут обрабатываться в порядке возрастания. |

| Операционный статус | Нет | Статус LDAP-соединения. Доступные значения:

|

| Сервер LDAP | Да | Укажите соответствующий сервер. |

Добавление сертификата

Если вам необходимо установить безопасное LDAP-соединение с помощью протоколов SSL, LDAPS через порт 636, вам нужно предоставить SSL-сертификат. Если у вас нет работающего сертификата, LDAP-соединение будет незащищенным. В таком случае используйте порт 389 (TCP/UDP).

Чтобы добавить SSL-сертификат, выполните следующие шаги:

-

Перейдите в LDAP → Сертификаты.

-

Нажмите Создать.

-

Прикрепите файл SSL-сертификата.

примечаниеТребования к сертификату

- Для корректной работы сертификат должен быть корневым (CA).

- Поддерживаемые форматы PEM (Privacy Enhanced Mail) имеют расширение .pem, .crt, .cer.

- Файлы должны быть закодированы Base64 и начинаться со строки "----- BEGIN CERTIFICATE -----", а заканчиваться "----- END CERTIFICATE -----".

-

После загрузки файла укажите Наименование сертификата и установите флажок Активен. Вы также можете добавить Краткое описание. Все остальные поля будут заполнены автоматически данными из прикрепленного файла.

-

Нажмите Сохранить или Сохранить и выйти, чтобы применить изменения.

Поля формы Сертификат

| Поле | Обязательно | Описание |

|---|---|---|

| Наименование | Да | Укажите наименование сертификата, по которому вы сможете идентифицировать его в списках. |

| Тема | Нет | Атрибуты сертификата. Это поле заполняется автоматически на основе данных сертификата. Вы можете найти больше информации об атрибутах в документации RFC 5280. |

| Эмитент | Нет | Кем выдан сертификат. Поле заполняется автоматически. |

| Путь к файлу | Нет | Поле не используется. |

| Краткое описание | Нет | Укажите краткое описание сертификата. |

| Активен | Нет | Установите флажок, чтобы сделать сертификат активным. |

| Действителен с | Нет | Дата, с которой сертификат действителен. Это поле заполняется автоматически на основе данных сертификата. |

| Действителен до | Нет | Дата, до которой сертификат действителен. Это поле заполняется автоматически на основе данных сертификата. SimpleOne не проверяет значение этого поля, однако соединение не будет установлено, если срок действия сертификата истек. |

Вы можете просмотреть список существующих сертификатов с формы записи Сервер LDAP. Для этого перейдите в связанный список Список сертификатов.

Настройка LDAP

После того как вы настроили сервера LDAP и URL-адреса, а также выполнили все необходимые подготовки инфраструктуры клиента, настройте LDAP.

Чтобы настроить LDAP, выполните следующие шаги:

- Перейдите в Настройки LDAP → Настройка LDAP.

- Нажмите Создать и заполните поля.

- Нажмите Сохранить или Сохранить и выйти, чтобы применить изменения.

Поля формы Настройка LDAP

| Поле | Обязательно | Описание |

|---|---|---|

| Наименование | Да | Укажите название настройки LDAP. Введенное наименование становится целью в записи Источника импорта. |

| Активно | Нет | Установите флажок, чтобы активировать настройку LDAP и разрешить импорт данных. |

| Относительное уникальное имя | Нет | Введите относительно отличительное имя (RDN) подкаталога для поиска. |

| Сервер LDAP | Да | Укажите сервер LDAP, содержащий каталог пользователей, групп и другую информацию, связанную с LDAP. Чтобы настроить сервер, перейдите в Настройки LDAP → Серверы LDAP и выполните необходимые шаги. |

| Таблица | Да | Выберите целевую таблицу, в которой будут храниться данные с вашего сервера LDAP. Для пользователей выберите таблицу Пользователи (user). Указанная целевая таблица используется для автоматической подготовки LDAP (автоматического создания пользователей в таблице Пользователи (user)). |

| Фильтр | Нет | Введите строку фильтра, чтобы выбрать определенные записи для импорта из OU (организационное подразделение). Например, этот фильтр определяет отрывок, как показано ниже:

(&(objectClass=person)(sn=)(!(objectClass=computer))(!(userAccountControl:1.2.840.113556.1.4.803:=2))(!(userPrincipalName=.admin@simpleone.ru))) Дополнительные сведения о синтаксисе фильтра LDAP смотрите в соответствующем документе RFC. |

| Поле запроса | Нет | Укажите имя атрибута на сервере LDAP для запроса записей. В Active Directory чаще всего используется атрибут sAMAccountName. Другие серверы LDAP, как правило, используют атрибут cn. |

| Перечень атрибутов | Нет | Используйте это поле, чтобы указать (включить и ограничить) атрибуты, возвращаемые запросом LDAP. Этот подход предпочтителен для больших объемов импорта LDAP для сокращения времени. Если поле остается пустым, система загружает все объекты с их атрибутами, которые разрешено читать вашему LDAP-серверу. |

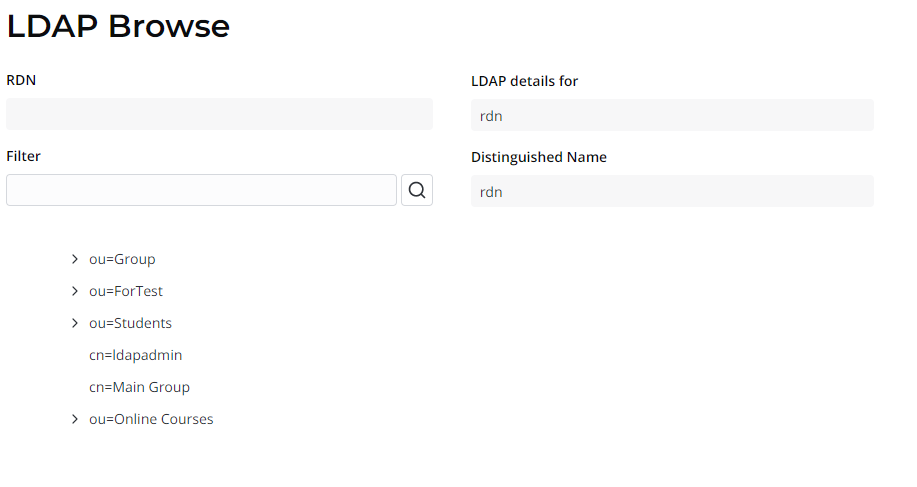

Вы можете проверить структуру LDAP, нажав Обзор LDAP в соответствующей записи сервера LDAP.

Проверка настроек

Убедитесь, что соединение настроено, выполнив следующие действия:

- Передите в Настройки LDAP → Серверы LDAP.

- Откройте нужную запись.

- Нажмите Проверить соединение, чтобы проверить первое по порядку подключение по URL-адресу. Если с подключением все в порядке, появится сообщение об успешном подключении.

- Нажмите Проверить все соединения чтобы проверить все созданные подключения. Если с соединениями все в порядке, появится сообщение об успешной проверки всех соединений.

Если выдается ошибка, проверьте записи Журнала LDAP.

Импорт из LDAP

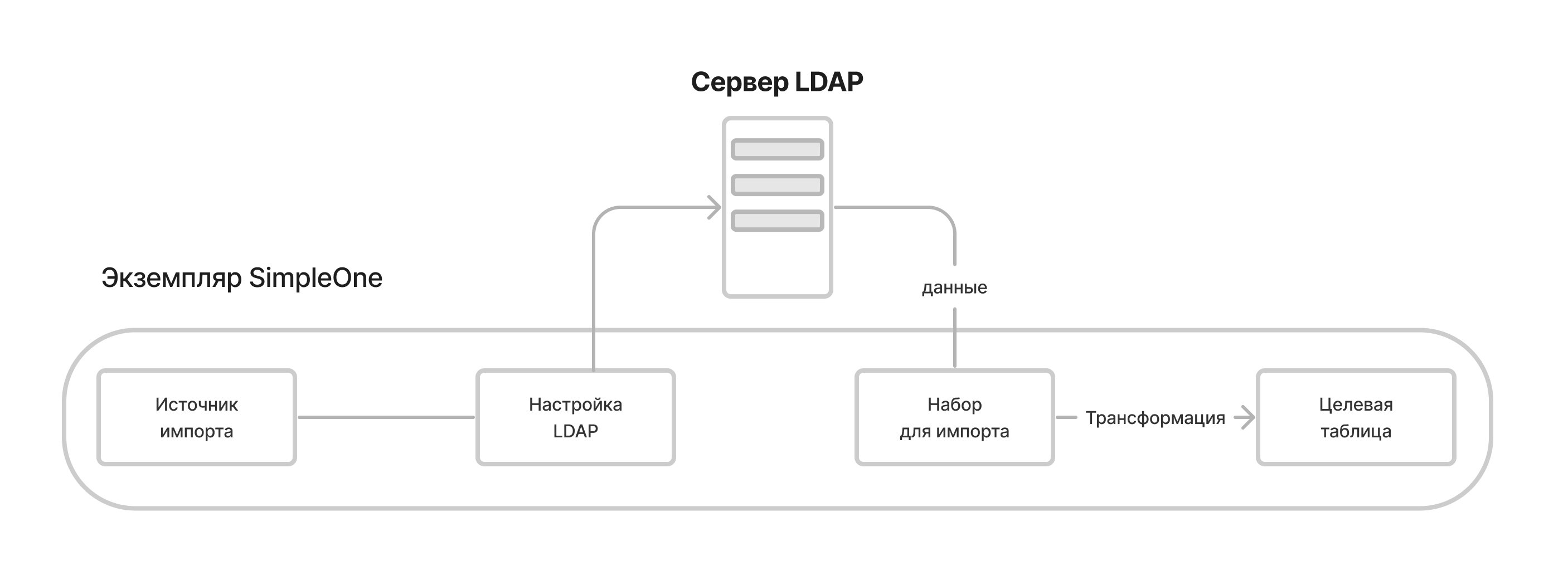

Импортируйте все необходимые данные с вашего сервера LDAP в экземпляр.

Для завершения импорта данных с помощью LDAP вам потребуется настроить следующие системные элементы:

- Настройка LDAP – указывает фильтры для извлечения данных из определенной таблицы LDAP.

- Источник импорта – загружает строки данных для дальнейшей обработки и преобразования.

На схеме ниже показан процесс импорта данных с сервера LDAP.

Подробнее читайте в статье Импорт из LDAP.

Журнал LDAP

Если в системе произошла ошибка, вы можете проверить сообщения журнала, чтобы найти причину. В Журнале LDAP можно найти записи о неудачных попытках авторизации или попытках обхода политики авторизации. На самом деле все эти сообщения записываются в таблицу Основной журнал (sys_log).

Чтобы перейти в записи журнала, перейдите в Настройки LDAP → Журнал LDAP.

Поля формы Журнал LDAP

| Поле | Описание |

|---|---|

| Источник | Отображает источник, из которого поступает эта запись журнала (например, LDAP Authorization или LDAP Autoprovision). |

| Сообщение | Текст сообщения записи журнала. |

| Уровень | В этом поле указывается уровень ошибки. Доступные варианты:

|

| Имя пользователя | Ссылка на пользователя, инициировавшего создание этой записи. |